Chile on viileä maa tähän aikaan vuodesta, iltaisin lämpötila laskee 10 asteeseen ja päivin se saattaa nousta 20-25 asteeseen. Saapumispäivämme oli tosi lämmin, mutta sen jälkeen täällä on ollut viileää. Huoneissa/taloissa ei tietenkään ole minkäänlaista eristystä ja meidän tapauksessa vessassa on suora ulkoilmayhteys, ikkuna ei mene kokonaan kiinni tai kuten tässä jälkimmäisessä se on sellainen muoviräppänä mikä ei ole tiivistä nähnytkään. Ehkä tästä johtuen vietämme aamuisin paljon aikaa lämpimien peittojen alla ennen kuin lähdemme päivän toimiin.

Aamulenkki osoittautui karmeaksi. Kyseessä oli pilvinen/sumuinen/savusumuinen päivä. Ehkä 10 minuuttia sisään lenkkiin Krista alkaa yskimään aina välillä, vartti sisään ja Juhakin yskii, loppuosa lenkistä käveltiin. Ilmansaaste on niin paha, että kurkku karheutuu, Juhan tapauksessa keuhkoja hieman polttaa ja kumpaakin yskittää. Nyt tiedämme että sumuisina päivinä lenkki kannattaa jättää väliin.

Päivän päätavoitteena on Isla Negra, Palbo Nerudan yksi kodeista toisessa kaupungissa. Kata on ystävällisesti varannut meille kierrosajan klo 14.40. Krista näkökulma oli, että se on liian aikaisin ja Juhan näkökulma oli että se on just hyvä, ei me niin hitaita aamulla olla lähtemään. 14.30 aikaan bussissa Juha otti yhteyttä Kataan: “Krista oli oikeassa, voitko siirtää meidän kierroksen alkua tunnilla….”. Päästyämme perille ostimme jotain lihataskuja ruuaksi ja söimme me ne kadulla. Kaksi koiraa tuli kerjäämään ruokaa. Näistä toinen kerjäsi edessä törkeästi ja toinen siististi. Juha nakkasi pienen palan toiselle koiralle, sille joka siististi kerjäsi selän takana poissa silmistä. Tästä etutassuaan varovasta karvakasasta saimme näin matkakumppanin aina museolle saakka. Kaksi tuntia myöhemmin museolta poistuttaessa koira oli yhä samassa paikassa ja lähti seuraamaan meitä vielä pienen hetken.

Nerudan talo oli mielenkiintoinen, mutta penteeen kylmä :-). Se oli meren rannalla ja tänään oli viileä, viileä päivä. Kierroksen tehtyämme menimme museon kahvilaan takkatulen viereen juomaan kahvia ja teetä sekä lukemaan Chilen ja Nerudan historiasta. Lämmittyämme kiersimme vielä pienen hetken taloa ympäri, sillä sisälle ei uudestaan saanut mennä. Yksi kierros, yksi maksu. Outoa.

Olemme uineet tyynessä valtameressä Australian puolella, mutta emme ole dipanneet itseämme tälle puolen tätä pikku lampea. Nyt tuli mahdollisuus kastaa varpaat tällekin puolelle tyyntä valtamerta, joten näin teimme. Vesi oli kylmää :), siksi uiminen jäi väliin.

Bussimatka takaisin vei merkittävästi kauemmin, jonka seurauksena olimme yhdeksän jälkeen illalla huoneessamme. Ilta meni näppärästi kaasulämmittimen lämmittämänä ja espanjankielisiä kanavia katsoen..

juha

juha

Lököilyä Santiagossa

Mielenkiintoisesti me emme ole varsinaisesti makoilleet ja lomailleet missään kohtaa. Niinpä Chilen listalla on mm lököilypäivä. Sovimme että se tulee sitten kun se tulee vastaan, elikä jos emme saa tehtyä varauksia viinitilalle tai johonkin muuhun nähtävyyteen lököilemme. Nukuimme 11 tuntia ja heräsimme vasta kymmenen yhdentoista aikaan. Krista kävi lenkillä ja haki tukevan aamiaisen. Minä naputtelin blogiviestin ja ihmettelin verkon ihmeellistä maailmaa. Syödessämme aamiaista näin jotain hyvin karehdittavaa: jumbokokoisen Corona oluen. Se on kooltaan 710ml ja sitä ryysteli espanjalainen vanhempi mies, joka ei myöskään ollut koskaan aikaisemmin nähnyt noin isoa Coronaa. Se meni välittömästi ostoslistalle :).

Lopulta pääsimme liikkeelle kahdenmaissa. Otimme tavoitteeksi käydä ikkunaostoksilla, tepastella pisin kaupunkia ilman karttaa ja päämäärää sekä käydä nauttimassa kahvia jaloilla. Päädyttyämme oikealle alueelle olikin jo tarve bongata hotelli tai kahviliike ja mennä vessaan. Hotellioperaatio meni mönkään, sillä löytämästämme hotellista alakerrassa oli vain hissit ja hissien vieressä oli miehet. Epäröimme liikaa, joten hotellin käyttö meni ohi suun. Löysimme kahvilan jaloilla ja sinne sisään siis. Minä koitin selvittää miten paikka toimii ja Krista syöksyi vessaan. Nuo kahvilat on tarkoitettu miehille, kuinka tämä ilmenee? Esimerkiksi siten että vessassa on vain pisuaari, ei mitään muuta. Minä koitin selvittää mitä minun pitää tehdä ja naiset katsoivat hölmistyneenä Kristan perään, joka oli kadonnut rappusiin mennäkseen vessaan. Kun minä ymmärsin mitä minun pitää tehdä tilasin yhden expresson, tässä vaiheessa Krista palasi takaisin ja hölmistyneet ilmeet palasivat tarjoilijoiden naamoille. Krista totesi että hän lähtee etsimään vessaa, nähdään vartin päästä. Minä taasen koitan kolmatta kertaa saada tilattua YHTÄ expressoa, tämä vaati yllättävän paljon vahvistusta. He ilmeisesti olettivat että Krista liittyy seuraani. Kahvia ja sääriä… Säärtä oli tarjolla runsahasti :). Tästä kahvilasta ronskimpi versio voi viedä ajatukset pienelle seikkailulle kauas kahvin mausta…

Illan ohjelma oli shoppailua Katan kanssa. Shoppailu tapahtui kaaauukana, yli tunnin matkan päässä, paremmalla shoppailualueella. Kohdekauppa oli itseasiassa skandinaavialaisen designin kauppa :). Kunnon suomalaista designia kuten Marimekkoa ja Iittalaa sekä jotain ruåttalaista krääsää oli hyllyt täynnä. Kotoisa fiilis paikassa ja saimme rauhassa ihmetellä hyllyjä. Tämän jälkeen otimme kohteeksi vuoden 2007 South America on a shoe string – kirjan ehdottoman ravintolan. Se oli yhä paikallaan ja tarjosi loistavia italialaisia kiviuunipitsoja :). Tämän jälkeen ilta olikin puikoissa, pullo viiniä piti huolen siitä. Paluumatkalla päätimme ostaa hieman vettä ja yhden pullon Coronaa, kun sellainenkin oli kaupassa tarjolla.

Päivä Santiagossa

Päivän pääsuunnitelma oli 4 tunnin turistikävelykierros kaupungissa. Se alkoi kello 10.00, joten herätys täytyy olla seitsemänmaissa aamulenkkiä varten. Olemme pari aikavyöhykettä takaisinpäin ja yhden huonosti nukutun päivän verran väsyneitä kun kello soi seitsemältä. Minä olin aivan varma että nainen oli jättänyt kellon herättämään neljältä aamulla, kuten se oli L.A.ssa jotta ehdimme koneeseen. Kello oli jotain yli kahdeksan kun olimme lenkkeilemässä kadulla ja päätimme ottaa lyhyen version lenkkeilystä. Muutaman korttelin verran meillä oli kulkukoiria kaverina. Ne lähti lönkyttelemään mukaan ekan tai tokan korttelin jälkeen ja luovuttivat ehkä 5-10 minuutin lenkittelyn jälkeen :).

Kaupunkikierros oli mielenkiintoinen. Paikan historiasta kerrottiin ja rakennuksia osoiteltiin, täällä kannattaa käydä, täällä kannattaa syödä. Tätä pitää koittaa ja tätä pitää koittaa. Juhan ehdottomasti pitää koittaa “Coffee with legs”. Näissä mestoissa kahvin kitkerä maku korjataan tarjoilijoiden vaatteilla, mitä tummemmat ikkunat (läpinäkyvästä mustaan on asteikko) sitä … mmm … parempi on tarjoilijoiden tarjoama makeutus kitkerään kahviin. Huomioidaan kuitenkin, hyvät herrasmiehet, että nämä on kahviloita! Sieltä ostetaan kahvia ja siitä nautitaan hetki, jonka jälkeen poistutaan. Mitään mauttomuuksia täällä ei tapahdu, kahvi ei vaan välttämättä ole niin hyvää (ainakaan alunperin 50 luvulla kun miedoin versio konseptista keksittiin, myöhemmin konseptia on terästetty ja nykyään kahvikin on kai hyvää). Kahvimiehenä Juha on vähintäänkin velvoitettu tarkistamaan ainakin miedoin versio.

Kaupunkikierroksen jälkeen menimme oppaan suosittelemaan paikkaan syömään chileläistä ruokaa. Otimme vieläpä oppaan suositteleman annoksen. Loistava kalakeitto, jos Juhalta kysytään, Kristalta kysyttäessä se on loistava “mereneläviä liemessä”, eli kalanpaloja, simpukoita ja muita sen sellaisia normaalisti nesteessä eläviä juttuja kuumassa nesteessä. Viiniä paikassa saa tilattua ilmeisesti vain pullottain. Espanja – “englanti ja pari huonosti lausuttua sanaa espanjaa” -kommunikaatio tuotti tuloksen että luomuviiniä ei ole, joten otetaan viiniä enmuistanimeä. Valinta oli hyvä, mutta jatkokysymykset tuottivat sen verta paljon ongelmia, että lopulta sekä Krista että Juha koitti saada tilanteesta tolkkua. 3/4 oli ensimmäinen tolkullinen sana, jonka luulimme ymmärtävämme, joten sanoimme “SI! 3/4”. Näin saimme 3/4 litran pullon viiniä :).

Iltapäivällä palasimme hostelliin ottamaan pikaiset tunnin torkut ennen kuin tapasimme Katan. Me olemme jo sisäistäneet lomalaisen ja etelä-amerikkalaisen tyylin ja olimme tyylikkäästi myöhässä 20 minuuttia tapaamisesta. Ilmoitimme myöhästymisestä jopa minuutin etukäteen, lähes välittömästi herättyämme. Kata taasen ei kuukausienkaan jälkeen ole sisäistänyt chileläisiä tapoja vaan oli etuajassa paikalla.

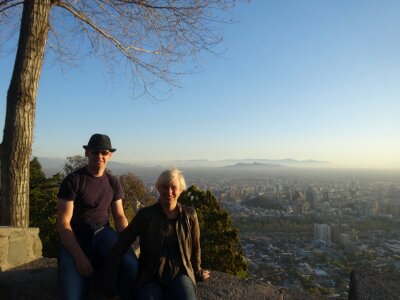

Katan kanssa kävimme kaupungin keskellä/sisällä olevalla vuorella, josta löytyy (luulisin) neitsyt Marian patsas ja mahtavat näkymät kaupunkiin. Sieltä alas turistimaiselle alueelle shoppailemaan ja syömään. Ruokapaikkana oli Backstage, jonka logo näyttää ottaneen tooosi paljon vaikutteita Hard rock cafeen logosta. Ruoka oli hyvää, mutta aukion viihdyke oli sitäkin parempaa. Kehomaalattuja naisia ilmeisesti mainostamassa jotain. Kata tiesi mitä ne mainosti, minä olin valmis ostamaan, mainonta toimii…

Ruokailun jälkeen shoppailimme, lähinnä me katsoimme kaikkea mitä oli tarjolla, jonka jälkeen oli aika painua nukkumaan.

Matkustusta yli 24 tuntia ja vihdoin Chile

Koko maanantai meni matkustaen, ihan rehellisesti matkustaen. Lentokoneessa istumista, lentokentällä istumista, lentokoneessa istumista, bussissa istumista, metrossa istumissa, kävelemistä ja vihdoin hostel 🙂

New Yorkissa meillä oli 3 tuntia aikaa ja meidän piti joka tapauksessa kävellä ulos ottamaan liput ja sitten tulla takaisin sisään, joten ajattelimme mennä istumaan pihalle ja ottamaan happea. Istuimme ja söimme kolmen neidin vieressä, jotka puhuivat espanjaa tai portugalia keskenään. Jossain vaiheessa keskusteluyhteys aukesi ryhmien välille ja paljastui että he ovat sisarukset Braziliasta. Kaksi asuu nykyään New Yorkissa ja yksi oli paluumatkalla Brysselistä kotiin vaihdolla New Yorkissa. Vaihdossa oli tunteja aikaa, joten hän tapasi siskonsa ja he pitivät pienen piknikin. Saimme heiltä paikkoja joissa käydä Riossa ja yhteystiedot, jotta voimme pyytää heiltä apuja. He soittavat sitten Rion kavereilleen ja hommat hoituu :D. Mielenkiintoista, sikamielenkiintoista.

Chilen lentoa varten olimme muuttaneet useamman webbisivun PDF:ksi ja valmistelleet materiaalia mitä lukea. King Kong leffan loppuosa jäi Juhalta näkemättä ja seuraavan kerran valoa silmissä oli kun lentoemäntä kysyi haluatko aamiaista. Nyt on kello 23 illalla ja materiaalit ovat vieläkin pääosin lukematta… Hyvin valmisteltu on puoliksi tehty ja se riittää.

Chilen lentokenttä (SIR! TAXI!) on yksi (TAXI! TAXI!) ärsyttävimmistä (SIR, SIR, TAXI! SIR SIR, TAXI!) paikoista, heti Intian (TAXI! TAXI!) perässä kakkosena. Metrossa on kuulemma tungosta ruuhka-aikaan, mutta Kristan mielestä aamu ei ollut paha. Olin itse jo hieman huolissani, mutta tungos oli tehtävissä. Otin jopa kuvan siitä – tosin luurilla. Metrosta kun ulos pääsi, ensimmäinen asia mihin kiinnitin huomiota oli koirat. Laskin 6 kulkurikoiraa käveltyäni 3 askelta kadulla. Sitten huomasin Andit rankennusten välistä. Nätti, mutta ei Grand Canyon tajunnan räjäyttäjä, tosin nyt ollaan kaukana keskellä kaupunkia eikä tasanteen reunalla fiilistelemässä.

Päivän oleelliset asiat oli hoidettu kun SIM-kortti datayhteyksillä oli hankittuna ja vatsa oli saatu täytettyä lähes sokkona tehdyllä ateriatilauksella. Sitä on oppinut olemaan odottamatta liikaa kun tilaa kielellä, jota ei ymmärrä listalta jotain mitä luulee tietävänsä syötäväksi. Tarkentaviin kysymyksiin vastataan sillä ainoalla sanalla, jonka ymmärsi tarjoilijan oletetusta kysymyksestä. SÖKFHASFI vino? – Vino. Potatos SAFJKLSFI? – errr.. Potatos? Tilaukset olivat jättimenestys, Krista sai vegeaterian minä lohiaterian. Ruokajuomana viiniä ja hinta yhteensä 10 euroa. Alan pitämään tästä paikasta.

Nyt on edessä eka kerta kun datan siirrosta pitää välittää. Prepaid liittymän lisälataus antoi käyttöön 150 megaa dataa ja verkkoyhteys on epävakain tähän mennessä. Luuri ei tykkää yhtään siitä, sen softat sekoilee, luuri kuumenee ja akkua palaa kun dataverkko melkein toimii. Kun liikkumakyky oli taattu ja Juhan toinen puoli aivoista saatu taas kiinni verkkoon siirryimme hostellille nukkumaan. Torkkujen jälkeen lähdimme tapaamaan Kataa, Kristan kaveria täällä Santiagossa, jonka kanssa palaamme takaisin Suomeen. Matkalla sovittuun kohtaamispaikkaan osuimme kunnon ruuhkaan metrossa ja henkilökohtainen koskemattomuusalue oli useita senttejä osasta kohtaa vartaloa. Lämpö nousee ja taskussa olevasta kamasta pidetään muuten kiinni. Reppua en halua ottaa mukaan, en noin ruuhkaiseen metroon, mutta toisaalta tarvin veden ja akut, notta jotta nähtäväksi jää miten toimin. Katan kanssa ilta meni ravintoloita kiertäen, kuulumisia ja kulttuuritietoa vaihtaen.

Universal studios

Aikainen herätys, aikainen aamiainen ja vatsa hieman sekaisin olevana liikkeelle. Vatsafiilikset lupaa hyvää päivälle huvipuistossa. Kolmen metron avulla ja yli 1,5 tunnin siirtymällä olemme vihdoin hyvissä ajoin Universal studion lähellä. Sitten etsimään Kristan hedelmäaamiaista. Kaikki tietää miten hotellin vessaa pystytään käyttämään. Määrätietoisesti sisään, kävele pokkana pitkälle kuin omistaisit paikan ja parin käännöksen jälkeen voi etsiä vessaa, jos se ei tullut heti kättelyssä vastaan. Määrätietoisesti toimitetaan asiat ja sitten … pönttö ei toimi. Vesisäiliö on tyhjä ja vivun vääntäminen ei tuota muuta kuin kolinaa. Tästä on paha mennä kertomaan kun ei kerran ole edes hotellin asiakas. Kantti ei kestänyt ulko-ovea pitemmälle, ei pysty lähtemään pois koittamatta korjata tilannetta, pakko kertoa respalle. Posket punaisena respaan kertomaan että vessanpöntön huuhtelu ei toimi. Huono englanti vastaanottajalla, häpeilevä selitys selittäjällä eikä viesti mene perille vaan saan kulkuohjeet toiseen vessaan. Poistumme ryhdikkäästi paikalta…

Universalin studiolla meni koko päivä, ihan rehellisesti koko päivä. Jonossa pohdimme kovasti otammeko normaalilipun vai maksammeko itsemme kipeäksi prioriteettilipusta. Ihan viime sekunneilla päädyimme prioriteettilippuun ja voin todeta että se oli todellakin oikea valinta. Menimme omaa tahtia läpi jokaisen laitteen, tauko laitteiden välillä oli pakollinen, sillä allekirjoittaneen vatsa oli aina hyvin rauhaton laitteen jälkeen. Prioriteettilippu tarkoitti sitä että menemme portista A ohi köyhien (jiiiihaaa ;D), jotka jonottavat 20-50 minuuttia per laite. Meidän piti jonottaa 0-5 minuuttia päästäksemme laitteisiin. Transformers 3D radan jälkeen mitkään perusvuoristoradat yms ei tunnu oikein miltään. Se vei potkun myös Muumioradasta. Jurassic park oli märkä ja mahtava :). Eläinesitys lutuinen kuin mikä ja rotillakin oli pieni sivurooli! Waterworldin loppukohtaus veti hiljaiseksi, mikä oli hieno vastakohta sille kaikelle kitinälle mikä kuului vierestä kun rouva luuli meidän olevan kastelurivillä ;-). Kiertoajelu Universal studiolla oli mielenkiintoinen ja siitä jäi pari mielenkiintoista kuvaa. Kaiken lopuksi kävimme vielä kävelemässä Universal Cityssä mikä on näkemisen arvoinen paikka.

Paluumatka oli tuskaisin ikinä, 1.5 tuntia metrossa ja kevyt junissa sai Juhan melkein oksentamaan ja viimeinen kävely hotellille oli hidasta hoippumista. Blogaus, pakkaus kaikki jäi siltä iltaa ja siirrettiin seuraavaan aamuun klo 04.00. Samoin korttien kirjoittaminen. Aamiaisen aikana ehdin kirjoittamaan muutaman ja lähettämään ne ennen kuin hyppäsimme bussiin. Blogaus tehtiin lentokentällä portilla juuri ennen kuin pitää koneeseen nousta. Koko maanantai on pelkkää lentämistä, edessä on Chile.

Paluu L.A.han

Heräsimme aikasin aamulla, jotta pääsisimme aamiaiselle Hard Rock caffeeseen. Otimme harvinaislaatuisen yhteisaamiaisen, eli Kristakin söi liikkeen tarjoamuksia. Kristalle tuli pannarit ja minulle croisantti munakkaalla. Aamiaisen jälkeen oli luvassa ajelu The Strippiä pitkin Las Vegas -kyltille, jonka jälkeen alkoi piiitkä ajomatka takaisin Los Angelesiin. Matka itsessään oli pitkä, täynnä aavikkoa ja nukuttava.

Perillä heittelimme hyvästit niille kanssareissaajille, jotka eivät jääneet nukkumaan samaan hotelliin. Muiden kanssa sovimme että menemme illalla urheilubaariin katsomaan UFC ottelu, jota on mainostettu pisin kaupunkia viimeiset kaksi viikkoa.

Illan keikka urheilubaariin oli melkoinen elämys. Ottelu oli upea! Ja tänään tuli testattua perinjenkkimäistä olutta: Bud lightia. Se oli jopa ottelun sponsori! Täytyy sanoa, että Bud Light on melkoisen mauton olut. Loistava janojuoma todennäköisesti. Huomenna universalille…

Auringonnousu Grand Canyonilla ja VIVA Las Vegas!

Aamulla ylös reippaasti kello 04.20. Tarkoitus on olla vaeltamassa itse kanionissa ennen auringonnousua ja nähdä kanionista käsin auringonnousu. Polun lähtöpaikalla arvoimme hetken ja muutama meistä kävi vessassa. Vessassa ei sitten ole valoa ja pönttö ei ole vesitoiminen vaan on syvä syvä reikä. Osa meistä valaisi maailmansa luurilla, osa lampulla ja kovimmat kävi pimeässä asialla. 🙂

Itse vaellus oli mahdollista ilman minkäänlaista valaistusta sillä täysikuu valaisi riittävästi. Kun ihmettelimme varsinaista kanionin sisäänmeno reikää meidän ohi meni kaksi settiä muuleja täynnä tavaraa. Seurasimme muuleja polun alkuun ja kadotimme ne näkyvistä hyvin nopeasti. Valitettavasti muulit jättivät muistoja itsestään polulle ja niitä piti väistellä pimeässä. Se oli helppoa, sillä lämmin paskan haju valpastaa mielen ja sitten vaan katsotaan mustia kohtia tiellä eikä astuta niille. Homman teki vaikeammaksi muut vaeltajat, jotka olivat varustautuneet otsalampuilla. Aina kun moinen meni ohi pimeänäkö heikkeni hieman. Onneksi niitä ei ollut montaa ja onneksi muuleja oli jännittänyt vain alun rankka lasku.

Olimme varustautuneet hyvällä määrällä vettä ja ruokaa. Käytännössä jokainen taisi olla ylivarautunut, mikä ei sinällään ole paha juttu. Kanionin ohjetaulut yms neuvoo ottamaan runsaasti vettä ja ruokaa kantoon. Enemmän kuin ehkä olisi tarpeen :).Ilmeisesti 250 henkeä vuodessa noudetaan sieltä väsähtäneenä.

Ooh, aah -pisteellä näkymät on muuten pirun hienot :). Aurinko ei vielä ollut noussut tässä kohtaa, joten jatkoimme matkaa ja kiitos Kristan pysähdyimme juuri sopivasti katsoaksemme auringonnousun. Cedar ridgellä näkymät eivät olleet aivan yhtä mahtavat, mutta siellä on vessa: Paskooko karhu metsään? Entä Juha Grand Canyoniin?-) Söimme aamiaisemme Cedar ridgellä ja päätimme lähteä takaisin ylöspäin, koska pelkäsimme että noin 300 metrin nousu tulee viemään kauan aikaa. Haluan palata kanionille myöhemmin, vaeltelemaan tänne viikoksi. Kerrassaan mahtava paikka.

Kanion keikan jälkeen teltat kasaan, hyppy autoon ja matka vei meidät Hoover padolle ihmettelemään tätä rakentamisen ihmettä. Ihmettelimme sitä kaukaa sillalta ja kuvien räpsimisen jälkeen matka jatkui kohti reissun viimeistä yötä ja Las Vegasia.

Las Vegasissa saimme kauan kaivatun suihku- ja siistiytymishetken. Syötyämme oli edessä limusiiniajelu Las Vegasissa, kävimme downtownissa kävelemässä, Belagiossa vessassa 😀 (“just act like you know what you are doing”) ja toki katsoimme mestan suihkulähteen esityksen, MGM:llä tulivuorivuorta katsomassa. Limoajelun jälkeen jakaannuimme kahtia, noin 50-50. Toiset lähti bilettämään, toiset lähti uhkapelaamaan. Minulla kun oli kaunis nainen mukana luvassa oli uhkapelejä. Blackjackissä paloi runsaasti aikaa ja runsaasti rahaa, olin pari kertaa voitolla, mutta vain niin vähän että en viitsinyt poistua. Keithillä oli parempi tuuri ja hän poistui pöydästä melko nopeasti yli 60$ voitolla. Minun pelissä kesti sen verta kauan, että kun olin saanut pelattua ja Krista syötyä oli muut valmiita poistumaan. En jäänyt yksin pelaamaan, vaan lähdin muiden mukana nukkumaan. Ilmaiset koktailit piti saada nukuttua pois 🙂

[ngg_images source=”galleries” container_ids=”28″ display_type=”photocrati-nextgen_basic_thumbnails” override_thumbnail_settings=”0″ thumbnail_width=”240″ thumbnail_height=”160″ thumbnail_crop=”1″ images_per_page=”20″ number_of_columns=”0″ ajax_pagination=”1″ show_all_in_lightbox=”0″ use_imagebrowser_effect=”0″ show_slideshow_link=”1″ slideshow_link_text=”[Show slideshow]” template=”/www/juha.leivo.org/wp-content/plugins/nextgen-gallery/products/photocrati_nextgen/modules/ngglegacy/view/gallery.php” order_by=”sortorder” order_direction=”ASC” returns=”included” maximum_entity_count=”500″]

Iltapäivä (SQUIRREL!) Grand Canyonilla

Aamutoimien ja teltan pakkausten jälkeen söimme “ravitsevan” aamiaisen, joka piti sisällään omenan, keksejä, mansikoita, kahvia ja jotain muuta epämääräistä. Sitten autoon ja tien päälle. Reissun ensimmäinen pysähdys oli London Bridgellä. Ilmeisesti joku on joskus ostanut sillan englannista ja siirtänyt sen tänne, keskelle Mohajen aavikkoa… Heti perään pysähdyimme Walmartissa (!). Olen odottanut pitkään pääsemistä Walmartin ihmeelliseen liikkeeseen. Tämä aavikkokaupungissa oleva Walmart oli kuin Citymarket, ei mitään ihmeellistä. Täältä tuli hankittua uudet aurinkolasit, edelliset aurinkolasit hajosi toisena Kristapäivänä yhden halin yhteydessä… Yksi kanssamatkustaja osti paketin Twinkinssejä joista minä haluan ostaa yhden :). Moista herkkua pitää kerran maistaa, mutta en halua pakettia ostaa.

Päivän kohokohta ja päätepiste oli Grand Canyon. Kanionin ensitapaaminen oli mielenkiintoinen. Päästyämme oikealle polulle muodostimme jonon ja laitoimme silmät kiinni. Retken vetäjä vei meidät polun reunalle ja kun avasimme silmät pääsimme näkemään Grand Canyonin. Näky on pökerryttävä. Silkka koko ja korkeusero saa silmät ja aivot taistelemaan todellisuutta vastaan. Kuvat eivät millään tee oikeutta sille syvyydelle ja mahtavuudelle mikä on Grand Canyon. Iltapäivän aikana kävelimme etelä reunaa pitkin ylös ja alas. Onnistuimme myös bongaamaan ujon oravan! Pääsimme näkemään myös auringonlaskun. Kerrassaan mahtava… Ilta vietettiin nuotion ääressä syöden, juoden ja jutellen kanssamatkustajien kanssa. Nyt yöllä päästään testaamaan makuupussien toimivuus, lämpötila laskee 10 asteeseen ja alle yöllä. Huomenaamulla heräämme aikaisin (klo 04.15) lähteäksemme vaeltamaan ja näkemään auringonnousu kanionin sisällä.

[ngg_images source=”galleries” container_ids=”27″ display_type=”photocrati-nextgen_basic_thumbnails” override_thumbnail_settings=”0″ thumbnail_width=”240″ thumbnail_height=”160″ thumbnail_crop=”1″ images_per_page=”20″ number_of_columns=”0″ ajax_pagination=”1″ show_all_in_lightbox=”0″ use_imagebrowser_effect=”0″ show_slideshow_link=”1″ slideshow_link_text=”[Show slideshow]” template=”/www/juha.leivo.org/wp-content/plugins/nextgen-gallery/products/photocrati_nextgen/modules/ngglegacy/view/gallery.php” order_by=”sortorder” order_direction=”ASC” returns=”included” maximum_entity_count=”500″]

Cheekkiä minibussissa

Edessä on neljän päivän reissu autossa 7 tuntemattoman hengen kanssa. Matkustamme paikkaan, jonka nimeä en kuun valossa muista, Grand Canyonille sekä Las Vegasiin, jonka jälkeen palaamme Los Angelesiin Venice beachille. Päivä alkoi käymällä Chinese teatherilla ja walk of famella. Löysin pari uutta hyvää tähteä ja Krista pääsi esittelemään uusia kenkiään. Kristan aikaisten kokemuksien pohjalta ja koska olimme nähneet jo tämän osan kävimme äkkiä omalla toisella aamiaisella, mikä osoittautui ässätempuksi, sillä reissun eka ruokahetki oli vasta puoli kaksi (aamiaista olimme syöneet 6.30). Lyhyen L.A. esittelyn jälkeen alkoin varsinainen ajaminen.

Nyt on ensimmäinen päivä autossa istumista on takana. Avaintekijä on saada sakki lämpiämään toisilleen. 5 on brittejä, yksi on aussi, yksi on espanjalainen ja sitten on kaksi suomalaista. Starttasimme aamulla klo 7.30 ja ajoimme aina neljään saakka päästäksemme tänne missä nyt olemme :). Täällä leiri pystyyn, uimaan, illallista ja ihmisten kanssa juttelua. Sakki on mukavaa ja maisemat on upeita.

Autossa musiikkina toimi radio, sillä kukaan ei kahdella ekalla kertaa kysyttäessä tarjonnut omaa musiikkia soitettavaksi. Sanoin Kristalle, että seuraan kerran kun kysytään lähtee soimaan suomalaista hiphoppia, Cheekiä tarkkaanottaen. Menikö genre oikein? En tiedä. Toimiko artistivalinta? – Kyllä. Kun musiikkia seuraavalla pysähdyksellä vaihdettiin löytyi heti yhdeltä britiltä musaa jota voitiin kuunnella aina majoitukselle saakka. 🙂

[ngg_images source=”galleries” container_ids=”26″ display_type=”photocrati-nextgen_basic_thumbnails” override_thumbnail_settings=”0″ thumbnail_width=”240″ thumbnail_height=”160″ thumbnail_crop=”1″ images_per_page=”20″ number_of_columns=”0″ ajax_pagination=”1″ show_all_in_lightbox=”0″ use_imagebrowser_effect=”0″ show_slideshow_link=”1″ slideshow_link_text=”[Show slideshow]” template=”/www/juha.leivo.org/wp-content/plugins/nextgen-gallery/products/photocrati_nextgen/modules/ngglegacy/view/gallery.php” order_by=”sortorder” order_direction=”ASC” returns=”included” maximum_entity_count=”500″]

Universal Stu(HOOTERS!) Santa Monica Pier

Päivän tavoite oli Universalin studio. Ongelmana meillä oli hotellin vaihto, mistä seuraa se että meillä on täydet reput mukana. Reput ei verkkosurffailun pohjalta mahdu yhteen tai edes kahteen studion reppujemmaan. Maanantaina tuli tarkistettua netistä saatu tieto pääjuna-aseman laukkulaatikoista – niitä ei ole. Repun kanssa ei saa seikkailla studiolla, joten jäljelle jää viedä reput meidän seuraavaan hotelliin. Aikaa tähän suttaantuu optimitilanteessa 1,5 tuntia suuntaansa, joten aikaisin alottaen me ehdimme tekemään lenkin. Aamuhäsläykseen ei mennyt kuin vähän yli tunti. Julkiset eivät kulje optiminope(HOOTERS! baari bongattu!)della, joten olimme lopulta hotellilla 2 tuntia myöhemmin. Aamiainen kävellen ja matka takaisin kohti studiota. Junaraiteilla oli jotain häikkää, joten juna oli parkissa 20 minuuttia yhdellä pysäkillä ja tiedotti että välttämättä ei päästä erään toisen pysäkin ohi ollenkaan. Tässä kohtaa aloimme miettimään vaihtoehtoisia toimia. Matkaan kuluu tavalla tai toisella liikaa aikaa, joten tutkitaan Los Angelesin keskusta ja sen jälkeen suunnataan rannalle! Seuraava junan pysäkki olikin aamulla bongatu Hooters baarin kohdalla, joten siitä ulos ja Hootersiin syömään! Tämä oli muuten Kristan idea! Samoin tuon kuvan ottaminen! Ravitsevan ja kostean lounaan jälkeen siirryimme Los Angelesin keskustaan tutkimaan paikkoja ja ostamaan Kristalle uikkarit, sillä rantavarustus puuttuu ja hakeminen vie liian kauan.

Onnistuneen shoppailun jälkeen lähtimme paahtavasta kaupungista kohti rantaa. Pettymykseksemme keli Santa Monicassa oli hyvin viileä ja täysin pilvinen! Auringonotto jäi väliin, samoin uinti. Saapastelimme rantaa pitkin laiturille ja Juhan pitkän vänkäyksen jälkeen menimme vuoristorataan! Saimme kaksi kierrosta rataa yhden kierroksen hinnalla ja niistä jälkimmäinen oli melkein liikaa allekirjoittaneen tyhjälle vatsalle. Rantakatua tepsutellen takaisin ja ruokapaikkaa etsimään. Foursquaren avulla löysimme upean luomukahvilan ja matkalla sinne löysimme upean raakaruokaravintolan. Kristan huki valita, joten kahvilan jälkeen raakaruokaravintolaan syömään raakaruokahampurilaiset. Illan pimetessä takaisin hotelliin ja valmistautumaan huomenna aamulla alkavaan ohjattuun reissaamiseen.

[ngg_images source=”galleries” container_ids=”25″ display_type=”photocrati-nextgen_basic_thumbnails” override_thumbnail_settings=”0″ thumbnail_width=”240″ thumbnail_height=”160″ thumbnail_crop=”1″ images_per_page=”20″ number_of_columns=”0″ ajax_pagination=”1″ show_all_in_lightbox=”0″ use_imagebrowser_effect=”0″ show_slideshow_link=”1″ slideshow_link_text=”[Show slideshow]” template=”/www/juha.leivo.org/wp-content/plugins/nextgen-gallery/products/photocrati_nextgen/modules/ngglegacy/view/gallery.php” order_by=”sortorder” order_direction=”ASC” returns=”included” maximum_entity_count=”500″]