Aamulla lähdimme rannalle juoksemaan ja uimaan. Vein aurinkorasvattomuustestit seuraavalle tasolle ja lenkkeilin ilman paitaa. Toistaiseksi en ole palanut

Aamulla lähdimme rannalle juoksemaan ja uimaan. Vein aurinkorasvattomuustestit seuraavalle tasolle ja lenkkeilin ilman paitaa. Toistaiseksi en ole palanut ![]() . Testasin aamulla myös Leatherman Treadin uimakelpoisuuden. Se on täysin vedenpitävä. Tällä reissulla tuota rannekorua on tullut käytettyä useampaan otteeseen. Sillä on avattu pulloja (annoin sen hetkeksi baarimikolle, jonka oma avaaja oli hukassa), leikattu auki paketteja sekä rannenauhoja ja Kuubassa kiristetty ovenkahva takaisin käyttökelpoiseen kireyteen. Kaiken kaikkiaan kevyttä käyttöä, mutta kun sitä on käytetty, sitä on käytetty tarpeeseen

. Testasin aamulla myös Leatherman Treadin uimakelpoisuuden. Se on täysin vedenpitävä. Tällä reissulla tuota rannekorua on tullut käytettyä useampaan otteeseen. Sillä on avattu pulloja (annoin sen hetkeksi baarimikolle, jonka oma avaaja oli hukassa), leikattu auki paketteja sekä rannenauhoja ja Kuubassa kiristetty ovenkahva takaisin käyttökelpoiseen kireyteen. Kaiken kaikkiaan kevyttä käyttöä, mutta kun sitä on käytetty, sitä on käytetty tarpeeseen ![]() . Riemuitsen hankinnasta joka päivä

. Riemuitsen hankinnasta joka päivä ![]() .

.

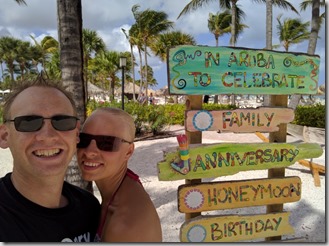

Tarkoitukseni oli lenkin jälkeen laittaa aurinkorasvaa. Unohdin aurinkorasvan täysin joten nyt olen mennyt kolme päivää ilman aurinkorasvaa ja ongelmia. WOOO! Aamulenkkimme jälkeen lähdimme keskustaan syömään sekä shoppailemaan. Tällä kertaa halusin saada kaikki edut, mitä aviomiesparka voi saada. Valitettavasti vain paremmissa kaupoissa huolehditaan aviomiehistä, joten sain ilmaiseksi vain yhden spriten ja yhden oluen – eri liikkeissä tosin. Virkistävän shoppailun jälkeen lähdimme lentokentälle postittamaan ylimääräisiä kamoja Suomeen. Tämän postituksen tarkoitus on vain tyhjentää reppua paluulentoa varten. Kentältä takaisin tullessa olimme vauhdikkaan bussikuskin kyydissä. Meno pikkutoyotalla oli reipasta, mutta siedettävää. Täällä kaikki bussit vie Oranjestadiin tai sieltä pois, joten mennäksemme lentokentälle tarvitsemme yhden bussin pohjaisesta Oranjestadiin ja sitten toisen bussin Oranjestadista lentokentälle. Meno etelään päin oli mukavaa kummassakin bussissa. Meno pohjoiseen päin oli hurjaa kummassakin bussissa. Siinä missä Toyota meni reippaasti, toinen tarvitsemamme bussi meni liki mielipuolisesti. Kuski veti jokaiseen mutkaan sen verta reippaasti, että edessä olevan penkistä piti pitää kiinni pysyäkseen istumapaikallaan. ![]()

Matkustamisesta väsähtäneenä sammahdimme kämpille pieneksi hetkeksi. Illan huumaan lähdettiin silmät ristissä ja ribsit mielessä. Smokey Joessa oli “all you can eat ribs” –ilta. Kumpikaan meistä ei lopulta uskaltanut tuota ottaa, mikä oli oikeastaan hyvä. Kumpikin hädin tuskin jaksoi syödä yhden annoksen ribsejä. Ribsit sulateltiin kävelemällä läpi Hiltonin ja pimeiden rantojen kämpille nukkumaan. Joku ilta vielä jaksamme tutustua alueen iltaelämään.