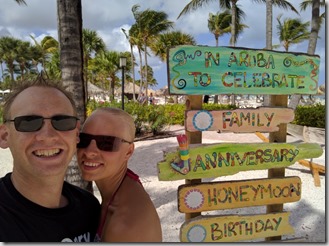

Pitkät paluumatka ovat takana ja kotiovi on edessä.

Tässä muutamia viimeisiä huomautuksia.

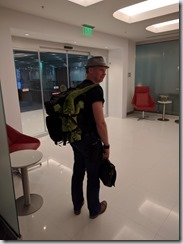

Mukana olleet tarvikkeet ovat muuttuneet hieman alkuperäisestä kuvasta. Ensinnäkin, minä hylkäsin kahvitermoksen Helsingin kämpälle. Se oli oikea päätös. Kasaan menevä kahvikuppi täytti kaikki tarpeet. Ihan viime hetkellä päätin ottaa olkalaukun mukaan. Se tuli kiinni repun alla oleviin kuormahihnoihin. Tämä oli paras idea ikinä. Siitä tuli minun päiväreppuni kävellessämme kohteissamme. Sinne siirtyi kamaa aina lentojen ajaksi. Se laukku oli näppärän kokoinen olemaan jaloissa.

Varsinaisen reissun aikana tapahtui seuraavia muutoksia:

- Helsingistä meille tarttui mukaan hattu per henkilö

- Jenkeistä tuli minulle mukaan 13” matkanäyttö sekä toiset shortsit, Kristalle tuli mukaan vaatteita

- Jenkeistä postitettiin kotiin minun Maga-treenauskamat (munasuojat, hammassuojat) Kristan nuottien kanssa

- Kuubassa Skynet–paitani alkoi haisemaan vaikka se pestiin => se jäi Kuubaan

- Kuubassa sandaalini alkoivat päästämään nestettä pehmusteisiinsa => ne jäi Aruballe

- Arubalta ostettiin minulle uusi paita korvaamaan Kuubassa menetetty paita

- Arubalta postitettiin kotiin

- Espanja sanakirja

- Kristalta pari vaatetta

- Minulta veryttelyhousut

Mitä opimme reissun tarvikepakkauksesta?

Juha: Olkalaukulle keksitty paikka repun alla on silkkaa kultaa. Olkalaukku tulee mukaan tästä lähtien “aina”. Treenihousut on turha idea kuumissa maissa. Treenishortsit on voittajan valinta. Matkanäyttö on paras keksintö ikinä!

Krista: Juhalta pitää kysyä enemmän kuin kerran ja tosi painokkaasti onko hänellä digitaalista sanakirjaa (alun perin hän vastasi ei ole, siksi Krista kantoi paperista sanakirjaa mukana. Kuubassa mies yllättäen muistaa virittäneensä Google translaten offline tilaan ja käyttää sitä espanjan tulkkaamiseen.)

Reissulla Krista panosti paljon, todella paljon, roskattomaan matkustamiseen. Tämä näkyi muun muassa omien ruokailuvälineiden käyttämisenä halpisravintoloissa. Tiedostaakseen paremmin aikaansaamansa roskat, Krista piti matkan alkupuolelta alkaen kirjaa kaikista roskiin laittamistaan asioista, mukaan lukien ruoantähteet. Jotta tulevassa elämässä voisi paremmin välttää roskien aikaansaamista ja välttää aiemmin tehtyjä virheitä, tämän linkin takana on Krista roskalista muistoksi Kristalle itselleen (ja muille). Matkan aikana oma termosmuki, vesipullo, kannellinen ruoka-astia, kangaskassi, hedelmäpussi sekä erityisesti kangasservietti ja aterimet osoittautuivat erittäin hyödylliseksi. Erityisesti termosmuki ja aterimet vähensivät merkittävästi muovisten kertakäyttöastioiden käyttöä (muoviset drinkkilasit, muoviset aterimet ja bahamalainen styroksiastiakulttuuri). Ravintolahenkilökunnan tiedostamatonta pillienkylvämistä “ei pilliä, kiitos” -pyynnöistä huolimatta voi tulevassa elämässä vähentää hankkimalla metallipillin. Jatkossa pillin puuttuessa kannattaa muistaa juoda valkoviiniä. Yksikään ravintolatyöntekijä ei vahingossakaan laittanut pilliä viinilasiin ![]() .

.