Ennen kuin aloin sub CA:n kanssa työstämään ihan mahdottomasti, mietin hetken systeemin rakennetta.

Palvelin näkökulma

5 palvelinta:

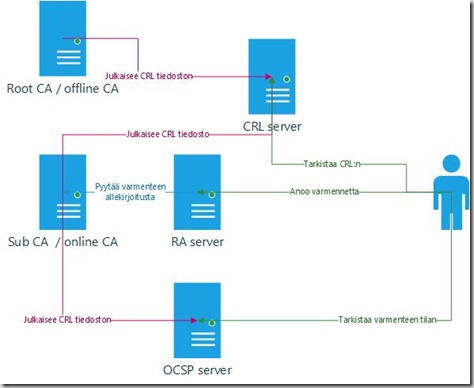

– Juuri CA pääasiassa sammuksissa

– CRL palvelin, jonne kaikki CA:t julkaisee CRL:nsä. Tämä on normaali WEB palvelin.

– Sub CA, päällä oleva CA, jota voidaan käyttää varmenteiden allekirjoittamiseen

– RA palvelin, CA:n suoja, tähän loppukäyttäjät ottaa yhteyttä anoakseen varmenteita

– OCSP palvelin, tämä on CRL:lle rinnakkainen palvelu, se kertoo yksittäisen varmenteen statuksen pyydettäessä.

En vaivaudu rakentamaan RA:ta. Olen itse ainut systeemini asiakas. Se tarkoittaa että vain kolme palvelinta tarvii olla päällä. Todellisuudessa CRL ja OCSP mahtuu hyvin samalle koneelle, joten DNS aliaksia kehiin vaan. Näin saadaan aikaan että lopulta tarvitaan vain 2 konetta, sub CA ja hylkäysdataa ylläpitävä palvelin. Sub CA:n tulisi sijaita verkon syvimmässä nurkassa, karmean suojauksen takana, mutta valitettavasti sisäverkkoni on lättänä tällä hetkellä – asia mikä pitää korjata jossain vaiheessa. Kotikäytössä lopulta kaikki roolit voisivat olla samalla koneella…

PKI hierarkia

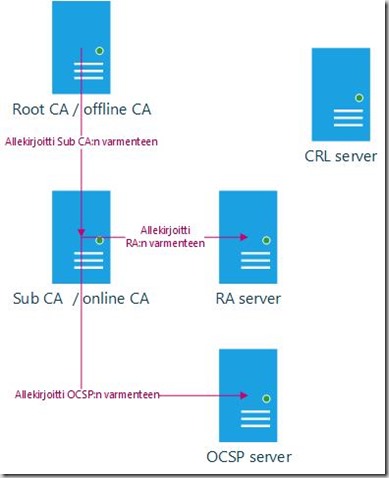

Luonnollisesti systeemissä on läjäpäin allekirjoitettuja varmenteita. Niiden luottorakenne menee näin.

Tästä rakenteesta meillä on toteutettuna jo Root CA ja sub CA. Seuraavaksi kartoitin mitä varmenteita tulen myöntämään sub CA:lta. Ilmiselviä on

- OCSP varmenne

- SSL palvelimen varmenne

- SSL asiakkaan varmenne

tällä pohjalla päästään varmasti eteenpäin, joten seuraavaksi Sub CA:n konfiguroiminen.